Descubre cómo los ciberdelincuentes utilizan la inyección SQL para saltarse los sistemas de login en esta completa Cheat Sheet. Aprende a proteger tus aplicaciones y a detectar posibles vulnerabilidades. ¡No te pierdas esta información fundamental para la seguridad informática!

El significado de OR en SQL con 1 = 1

En SQL, el operador lógico OR se utiliza para combinar dos o más condiciones en una consulta. Cuando se utiliza con la cláusula WHERE, el resultado de la condición será verdadero si al menos una de las condiciones es verdadera.

La expresión 1 = 1 es una condición lógica que siempre es verdadera en SQL. Esto se debe a que está comparando dos valores constantes que son iguales entre sí. Por lo tanto, al combinar esta expresión con el operador OR, el resultado seguirá siendo verdadero.

Cuando se incluye la condición 1 = 1 en una consulta SQL con el operador OR, en términos prácticos, significa que se devolverán todas las filas de la tabla o conjunto de datos, ya que la condición siempre evalúa como verdadera y no limita el resultado de la consulta.

Riesgos asociados al ataque de inyección SQL

Los riesgos asociados al ataque de inyección SQL son una de las mayores amenazas a la seguridad en aplicaciones web. Consiste en la inserción de código SQL malicioso en cadenas de consulta que se envían a la base de datos, con el fin de manipular su funcionamiento y extraer información no autorizada. Algunos de los principales riesgos son:

- Pérdida de datos sensibles: Un atacante puede acceder, modificar o eliminar datos confidenciales almacenados en la base de datos.

- Riesgo de pérdida financiera: Si los datos de los usuarios, como tarjetas de crédito, se ven comprometidos, puede resultar en pérdidas económicas.

- Vulnerabilidad a otros ataques: La inyección SQL puede abrir la puerta a otros tipos de ataques más sofisticados.

Para prevenir este tipo de ataques es crucial seguir buenas prácticas de programación como utilizar consultas parametrizadas en lugar de concatenar directamente los valores en la consulta SQL. También se recomienda:

- Mantener actualizados los sistemas y frameworks.

- Realizar auditorías de seguridad de forma regular.

- Validar y filtrar correctamente las entradas de usuario.

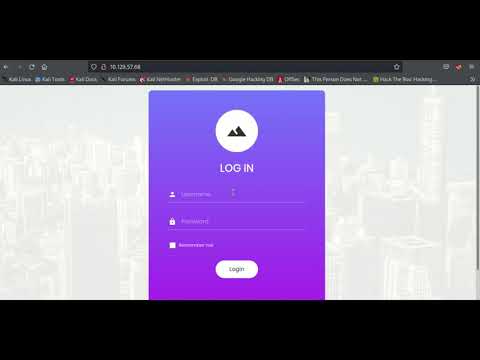

Un ejemplo de cómo una vulnerabilidad de inyección SQL puede ser explotada es a través de un formulario de inicio de sesión:

$username = $_POST['username']; $password = $_POST['password']; $query = "SELECT * FROM usuarios WHERE usuario = '$username' AND contraseña = '$password'";

En el ejemplo anterior, si un atacante introduce en el campo de nombre de usuario un valor como ' OR 1=1 --, la consulta resultante sería:

$query = "SELECT * FROM usuarios WHERE usuario = '' OR 1=1 --' AND contraseña = '$password'";

Lo cual puede permitir al atacante ingresar al sistema sin necesidad de una contraseña válida. Por lo tanto, es fundamental protegerse correctamente contra este tipo de amenazas.

La importancia de elegir el carácter correcto para prevenir inyecciones SQL

La importancia de elegir el carácter correcto para prevenir inyecciones SQL radica en garantizar la seguridad de las aplicaciones web al evitar vulnerabilidades que puedan ser explotadas por ciberdelincuentes. El uso de caracteres inadecuados en consultas SQL puede abrir la puerta a ataques de inyección SQL, donde un atacante podría manipular estas consultas para acceder, modificar o eliminar datos de forma no autorizada en la base de datos subyacente.

Algunos puntos clave a tener en cuenta son:

- Escapar los caracteres: Antes de utilizar datos proporcionados por el usuario en una consulta SQL, es fundamental escapar los caracteres especiales que podrían alterar la sintaxis de la consulta original.

- Utilización de sentencias preparadas: Emplear sentencias preparadas o consultas parametrizadas es una técnica recomendada para evitar la inyección SQL. Esto implica el uso de placeholders en la consulta que se reemplazarán con los valores correspondientes de manera segura.

- Validación de entradas: Validar y sanitizar las entradas de usuario es esencial para garantizar que no se introduzcan caracteres maliciosos que puedan comprometer la seguridad de la aplicación.

Además, es crucial conocer los tipos de comillas y caracteres especiales que pueden ser utilizados para llevar a cabo un ataque de inyección SQL y emplear mecanismos de defensa adecuados.

Descubre cómo ahorrar tiempo al saltarte el login con esta Cheat Sheet de Inyección SQL. Simplifica tus procesos y maximiza la eficiencia en tus pruebas de seguridad. ¡Hasta la próxima, hacker!